Informationssäkerhet och patientsäkerhet i medicinteknisk utrustning

I modern medicinsk utrustning styrs nästan allt av mjukvara, Dessutom kopplas en mycket stor andel av utrustningen mot internet. Det innebär att informationssäkerhet, patientsäkerhet och skydd mot cyberhot nu har högsta prioritet. Martin Nappi, VP för affärsutveckling inom medicintekniska system, Green Hills Software, tittar här både på riskerna och de möjliga lösningarna.

De senaste 30 åren har flygindustrin gått från konventionella mekaniska styrsystem till en digitalt kontrollerad ”fly by wire”-arkitektur. De senaste åren har även bilindustrin gått till en liknande ”drive by wire”-arkitektur. Samma ansats passar även i industrin för medicinteknisk utrustning, och dagens utrustning designas så att så gott som all funktionalitet och komplexitet läggs i mjukvara.

Med ökande komplexitet måste informationssäkerhet och patientsäkerhet bli högprioriterade områden redan när utrustningen designas. Att designa med säkerhet och trygghet i åtanke har aldrig varit viktigare i och med dagens tekniskt avancerade hotbilder, speciellt mot IoT-enheter.

IoT

Under nästa årtionde väntas miljardtals nätverksanslutna enheter vara i användning. Det är otänkbart att bortse från värdet av bättre nätverksanslutningar för inbyggnadssystem i medicinteknisk utrustning. Användandet av internetansluten utrustning för att övervaka, diagnostisera och behandla patienter har möjliggjort stora framsteg inom hälsovård och telemedicin.

Cyberhot mot hälsovården

Trots all innovation som uppkommit genom tillväxten inom telemedicin och uppkopplade enheter så har hälsovårdsindustrin under senare tid utstått många cyberattacker, attacker som orsakat avsevärda störningar inom vården och som har kostat industrin miljonbelopp att ställa till rätta. Förutom kostnaderna för att återställa från attacker, vilket kan innefatta betalning av lösensummor och kostnader för rättegångar med påverkade parter, så lyder sjukvården under lagstiftningar som HIPAA i USA och GDPR i EU där dataläckor kan leda till miljonbelopp i böter. Kriminella använder sårbara nätverksanslutna medicintekniska enheter för att göra intrång i sjukhusnätverk. Enheter som idag är anslutna till sjukhusnätverk med TCP/IP, Wi-Fi eller Bluetooth använder generellt inte säker nätverkskommunikation, och har inte noggrant testad programvara. Alla uppkopplade enheter kan påverkas.

Bildsystem, livsuppehållande system, pacemakers och defibrillatorer, och många andra uppkopplade enheter är alla tänkbara mål för cyberattacker.

På grund av avsaknaden av noggranna utvecklingsstandarder för programvara i medicintekniska system innehåller dessa ofta sårbarheter i programvara och operativsystem. Om kriminella upptäcker en sårbarhet i en enhet så kan de attackera alla internetanslutna enheter av samma typ samtidigt. Målet är att ta kontroll över en enhet och använda den för att attackera resten av sjukhusnätverket, för att sedan kunna installera ransomware, stjäla patientuppgifter eller orsaka skada för patienterna. Det räcker med en enda sårbar enhet – en enda svag länk i kedjan – för att kriminella ska kunna härja fritt på sjukhusnätverket. Det är viktigt att tillverkare designar all ny medicinteknisk utrustning med säker kommunikation och använder operativsystem som tillgodoser den grundläggande datasäkerhet och patientsäkerhet som krävs i dessa livsviktiga system.

Hackning blir allt mer avancerad

Hackare har utvecklat ransomware som använder datorns grafikprocessor (GPU) för att kryptera filer. GPU-acceleration låter grafikprocessorn ta hand om beräkningsintensiva delar av ett program medan resten körs på huvudprocessorn (CPU). Ransomware kan kryptera snabbare än någonsin, och det blir svårare för dagens antivirus att hinna stoppa dess spridning. Framtida attacker kommer att bli än svårare att försvara sig emot. [2]

En grymmare verklighet

Det finns en grymmare verklighet som vi måste beakta. Hur reagerar vi när nästa krav på lösensumma inte gäller upplåsningen av krypterade datorer, utan istället livet på våra nära och kära som på sjukhuset eller i hemmet är beroende av internetuppkopplad medicinteknisk utrustning? En infusionspump skulle exempelvis kunna användas av hackare för att skada eller rentav döda patienter. Om en hackare får kontroll över en enhet på sjukhusnätverket kan de med stor sannolikhet ta kontroll över alla enheter av samma typ.

Infusionspumpar är den typ av enhet inom nätverksansluten medicinteknisk utrustning som det finns flest av idag, och de representerar den största attackytan. Infusionspumpar är dessutom ett hot mot patientens säkerhet eftersom de reglerar doseringen av mediciner, och därför kan skada eller döda en patient.

Bildsystem och tillhörande datorer använder ofta ett operativsystem som Windows för sina applikationer. De är mycket sårbara och kör i genomsnitt sju nätverksapplikationer per enhet, varav tre kommunicerar utanför sjukhusnätverket. Själva designen av dessa applikationer minskar nyttan av brandväggar och antivirus, och ökar attackytan rejält. [1]

Sårbarheterna påverkar inte bara sjukhus. Patienter med internetanslutna medicintekniska enheter som är implanterade (ex. pacemakers) eller bärbara (ex. insulinpumpar) är tänkbara mål för cyberterror. Miljoner människor riskerar att skadas eller dödas om enheten de är beroende av brister i sin funktion eller tas över av anfallare.

Problemet trappas upp

Detta är inga nyheter. Antalet incidenter dubbleras varje år. Produktutvecklare, datavetare, framtagare av standarder för medicinteknisk programvara, och andra intressenter har sett ökningen av cyberkriminalitet, och har lagt fram förslag för att standardisera, reglera och förbättra datasäkerheten i medicintekniska system. Många av dessa förslag rekommenderar att existerande internationella standarder tillämpas för att förbättra datasäkerheten och patientsäkerheten i medicinska enheter. Tyvärr har flertalet av dessa förslag inte blivit implementerade av tillverkarna.

Omformulera problemställningen

* Nätverksanslutna medicinska enheter tillverkas nu utan robust kompetent cybersäkerhet.

* Programvaran i medicinteknisk utrustning utvecklas inte enligt stränga funktionella säkerhetsstandarder.

* Miljontals medicinska enheter och utdaterade sjukhussystem är installerade och används på sjukhusnätverk utan någon form av robust säkerhet.

Lösningar på problemen

Lösningar på dessa problem finns tillgängliga idag. Under de senaste tjugo åren har tusentals livs- och uppdragskritiska system byggts med realtidsoperativsystemet INTEGRITY från Green Hills Software för applikationer inom flyg-, fordons-, tåg-, havs- och försvarsindustrin. Med insikten att sårbarheter fanns i elektroniska system och att missbruk kunde orsaka katastrofala skador och riskera liv utvecklades teknik enligt strikta standarder med noggranna skydd mot feltillstånd och med stark motståndskraft mot obehörig åtkomst. Dessa tekniker finns kommersiellt tillgängliga idag från flera leverantörer, och de är uppdaterade och stöds av erkända internationella standardiseringsorgan.

Amerikanska Federal Aviation Administration (FAA) och Europeiska byrån för luftfartssäkerhet (EASA) kräver att flygplan certifieras enligt strikta standarder som RTCA DO-178. I den standarden behöver programvara i kritiska flygsystem certifieras enligt DO-178 Level A, om ”onormalt beteende” i delsystemet kan leda till ”katastrofala feltillstånd”.

Det är den enda säkerhetsstandard som passar om fel kan leda till omfattande skada för människors liv och egendom. Den används i livs- och uppdragskritiska system för både civila och militära flygplan, och räknas på grund av sin härkomst som den högsta säkerhetsstandarden som andra industrier hänvisar till i applikationer med de högsta kraven på säkerhet och trygghet.

I dagens värld med cyberterrorism, ransomware och dataintrång, skulle det inte vara passande att kräva att alla livs- och uppdragskritiska IoT-applikationer håller sig till denna säkerhetsnivå?

Sju nivåer

Standarden ISO 15408 (Common Criteria for Information Technology Security Evaluation) definierar sju assuransnivåer (Evaluation Assurance Levels), från EAL1 (den lägsta graden av assurans) till EAL7 (den högsta graden). Ett system byggt mot EAL4 ska skydda mot måttliga angrepp. Vanliga operativsystem som Windows, Linux, Android och liknande har bara blivit certifierade enligt EAL4. Dessa operativsystem blir regelbundet hackade och utvecklare rapporterar sårbarheter varje dag. En livsviktig enhet som en infusionspump behöver uppnå minst EAL6 för att den inte ska riskera att bli övertagen ens av avancerade statsunderstödda hackare.

Produkter som uppnår dessa säkerhetskrav har varit tillgängliga i åratal, exempelvis INTEGRITY-178 från Green Hills, som 2008 var först med att bli certifierad enligt Common Criteria EAL6+ High Robustness.

Dagens sårbara system kan troligtvis inte byggas om med motståndskraftigt cyberförsvar, noggrant testad applikationskod och säkra operativsystem. Istället kan Green Hills Software erbjuda säkra krypterade gateways som skyddar enheter och bara tillåter kommunikation mellan angivna datorer, surfplattor och mobiltelefoner. Sjukhus kan använda tekniken för att skydda exempelvis en magnetröntgenkamera, samtidigt som kommunikation till och från nätverket tillåts.

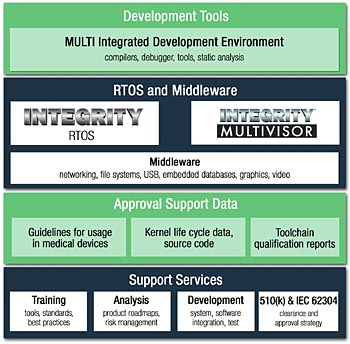

Green Hills Software har sedan 1983 levererat lösningar för embeddedmjukvara som stödjer alla systemutvecklingssteg i alla industrisektorer. Green Hills Software har ernått de högsta säkerhetscertifieringarna, bland andra DO-178 Level A, IEC 61508, SIL 4, IEC 62304 och ISO 26262 ASIL D, och har över 35 års erfarenhet av att hjälpa industrin att utveckla säkra och trygga system och apparater med höga prestanda som kan möta marknadens krav idag och i framtiden. Hjärtat i vår Plattform för Medicinteknisk Utrustning är Green Hills INTEGRITY RTOS, en robust separationskärna för avancerade applikationer. Tillsammans med INTEGRITY Multivisor Secure Virtualization, middleware och tjänster har Green Hills certifieringsklara lösningar för användning i medicinteknisk utrustning klass II och III, komplett med stödjande livscykeldokumentation.

[1] zingbox threat report Medical Devices 2018 (https://www.zingbox.com)

[2] Patrick Howell O’Neill, ”Ransomware is now a $2 billion-per-year criminal industry”, 2017, CyberScoop (https://www.cyberscoop.com/ransomware-2-billion-bitdefender-gpu-encryption)

Martin Nappi, VP för affärsutveckling inom medicintekniska system, Green Hills Software

Filed under: Embedded