Låt inte spoofing äventyra säker positionering

Spoofing innebär att någon avsiktligt lurar ett satellitbaserat navigationssystem, GNSS-system som GPS, att indikera fel position. Maria Simsky, Septentrio, ger här exempel på hur man kan undvika sådana attacker för att få säker positionering.

I och med att teknikutvecklingen gör GPS/GNSS-apparater billigare blir vårt liv alltmer beroende av exakt positionering och exakt tid. Industrigrenar som säkerhetssystem, byggnation och logistik, förlitar sig på exakt positionering för att skapa automation, hög verkningsgrad och säkerhet. Tidsgenerering med GNSS verkar som industrins hjärtslag genom att synkronisera telekomnät, banker och elnät i rutform , s k grid-nät.

Bara en dags bortfall av GNSS uppskattas kosta 1 miljard dollar!

GNSS är ett tillförlitligt system och för att det skall vara så måste GNSS-mottagare skyddas mot alla möjliga sårbarheter som kan utnyttjas. Att använda GNSS-mottagare som är robusta mot störsändare och spoofing är nyckeln till säker PNT (Positionering, Navigation och Tid).

Begreppet GNSS innefattar en uppsättning satelliter som brett sänder ut signaler från rymden för att ge tids- och frekvensinformation till GNSS-stationer på jorden. Mottagarna använder sedan denna information för att bestämma dess plats.

Dessa system omfattar amerikanska GPS, europeiska Galileo, ryska GLONASS, kinesiska BeiDou, japanska QZSS och indiska NAVIC.

Vad innebär spoofing av GNSS?

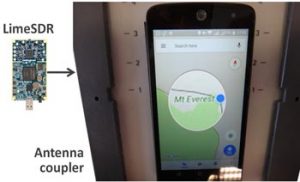

Radiosignaler kan överbelasta mottagare så att de tappar svaga GNSS-signaler, vilket i sin tur leder till förlorad positionering. Spoofing är en intelligent form av störning som kan göra att mottagaren uppfattar en falsk position. Under spoofing-attacker kan en närliggande radiosändare sända ut falska GPS-signaler till den aktuella mottagaren. Exempelvis kan en billig SDR (software defined radio) i en smartphone få oss att tro att vi befinner sig på Mount Everest!

En billig SDR för GNSS i en smartphone kan bli överstyrd. Resultatet kan bli att den exempelvis visar att vi befinner oss på Mount Everest, fast vi i själva verket står på annan plats.

Varför spoofing?

Vi tänker oss en krigssituation. Helt klart har den part som använder GPS/GNSS-teknik ett överläge. Men vad händer om ena parten kan manipulera den andra partens navigationssystem? Den skulle då kunna ta kontroll över motsidans autonoma fordon och robotar, vilka förlitar sig på GPS-positionering.

Ett tydligt exempel såg vi under oktober 2018: Ryssland anklagade då USA för att ha utsatt en drönare för spoofing så att den vände om och attackerade ryska flygbaser i Syrien.

GNSS-spoofing kan utnyttjas för att manipulera en drönares rörelser.

Under de senaste tre åren har över 600 incidenter på grund av spoofing noterats på haven nära ryska gränsen. Dessa skepp syntes ha blivit ”transporterade” till en närliggande flygplats.

Den här typen av spoofing kan ha införts som en försvarsmekanism för att få spiondrönare att landa. De flesta av marknadens semiprofessionella drönare har nämligen en inbyggd ”geo fencing”-mekanism som gör att de automatiskt landar om de kommer nära en flygplats eller andra förbjudna områden.

Några av de mest aktiva ”spoofarna” är anhängare av Pokémon GO. De använder billiga SDR för att med spoofing simulera åtråvärda Pokémon-positioner utan att behöva lämna sina rum.

Olika typer av spoofing

Starka signaler för spoofing dränker svaga GNSS-signaler med falsk information om position. Det finns två metoder för spoofing:

* Återutsändning av GNSS-signaler som spelats in på annan plats eller vid annan tid (så kallad ”meaconing”).

* Generera och sända ut modifierade satellitsignaler.

Hur skydda sig mot mot spoofing?

För att bekämpa spoofing måste GNSS-mottagaren upptäcka spoofing-signaler där dessa förekommer tillsammans med äkta GNSS-signaler. Så snart en spoofing-signal upptäckts kan den uteslutas från positionsberäkningarna.

Det finns olika nivåer av spoofing-skydd för mottagare. Låt oss göra en jämförelse med inbrottsskydd i ett hus. Det kan vara ett enkelt passerlarm eller ett mera komplicerat larm med rörelsedetektering. För ökad säkerhet vill man kanske installera ett videosystem med igenkänning, detektering av glas som krossas eller en kombination av dessa.

Precis som när husets dörr är olåst är ett oskyddat GNSS-system sårbart för minsta form av spoofing. Säkra mottagare kan, å andra sidan, detektera spoofing genom att leta efter avvikande signaler eller genom att använda signaler som förhindrar spoofing, sådana som Galileo OS-NMA och E6 eller militär GPS-kod.

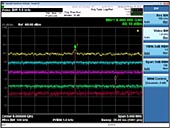

Avancerade tekniker för interferensbegränsningar, sådana som Septentrio AIM+, avslöjar spoofing med algoritmer för signalbehandling som upptäcker olika signalavvikelser. Så är t ex en ”spoofad” signal mycket kraftigare än en äkta GNSS-signal.

AIM+ kommer inte ens att låta sig luras av signaler från en signalgenerator som Spirent GSS9000. Trots realistiska signalnivåer och aktuella navigationsdata kan AIM+ identifiera en oäkta signal.

Nu utforskas andra avancerade motmedel mot spoofing, som att använda dubbelpolariserade antenner.

Autentisering

Olika länder investerar för att förhindra spoofing direkt i sina GNSS-satelliter. Galileo är först med detta: Med OS-NMA (Open Service Navigation Message Authentication) bygger man in anti-spoofing direkt i satellitsystemet. Tjänsten nyttjas direkt på civila GNSS-signaler.

OS-NMA är en fri tjänst på Galileos E1-frekvens. Den möjliggör autentisering av navigationsdata från Galileo och till och med från GPS. Sådana navigeringsdata överför information om satellitläge. Om denna avviker kommer resultatet av datorberäkningen att ge fel position. OS-NMA befinner sig ännu på utvecklingsstadiet, men tjänsten väntas bli publik inom en snar framtid.

Även GPS experimenterar med satellitbaserad anti-spoofing för civil användning av autentiseringssystemet Chimera.

Europeiska Galileo-satelliterna har en öppen tjänst för autentisering av E1-signalerna och en kommersiellt tillgänglig autentiseringstjänst av E6-signalerna.

(Foto: ESA)

Nyligen implementerades OS-NMA spoofing-skydd i projektet FANTASTIC, lett av GSA.

Starkaste skyddet

Galileo kommer att erbjuda Commercial Authentication Service, CAS, av E6-signaler för att ge högsta säkerhetsnivå i kritiska applikationer som autonoma fordon. Nivån av signalkryptering liknar militär teknik för GPS-signaler. Bara de mottagare som har säkerhetsnycklar kan följa sådana krypteringssignaler. Det behövs också en säkerhetsnyckel för att generera signaler, vilket förhindrar bedrägeri. Tekniken för CAS införs nu i prototyper av Septentrio, tillsammans med European Space Agency, ESA.

Spoofing-tålig GNSS ger tillförlitlig positionering och tidsangivelse vilket skapar lugn för alla som använder denna oumbärliga teknik.

Maria Simsky, Technical Writer Septentrio

Referenser:

1) https://arstechnica.com/science/2019/06/study-finds-that-a-gps-outage-would-cost-1-billion-per-day

2) https://rntfnd.org/2018/10/26/russia-claims-us-spoofed-drones-to-attack-base/

3) https://gps.gov/governance/advisory/meetings/2018-12/goward.pdf

4) https://gpsworld.com/spoofing-in-the-black-sea-what-really-happened/

5) Teknisk rapport från Septentrio: https://Authentication by polarization: a powerful anti-spoofing method

6) https://insidegnss.com/new-report-details-gnss-spoofing-including-denial-of-service-attacks/

Filed under: Matteknik, Utländsk Teknik