Säker mikroelektronik ger tryggare bilar

Det går inte att uppnå någon trygghet (safety) utan säkerhet (security). Standarden ISO/SAE 21434, som är ett komplement till ISO 26262, kräver att alla som ingår i en leverantörskedja för elektronik integrerar aktiviteter för cybersäkerhet hela vägen från konceptfasen till dekommissioneringen.

Elektroniska system för uppkopplade, autonoma fordon (CAV) och avancerade system för förarassistans (ADAS) arbetar med komplexa integrerade kretsar. En modern bil kan innehålla över 100 elektroniska styrenheter (ECU) som styr kritiska systemfunktioner som bromsning och styrning. ISO 26262 är en funktionell säkerhetsstandard som ställer strikta krav på elektroniska kretsar, såväl ASIC:ar som FPGA:er.

Trygghet är inget som kan komma in som en tanke i efterhand. Därför täcker standarden in kretsarnas hela livscykel, inklusive designfasen innan kisel kommer in. Även om många utmaningar fortfarande kvarstår har leverantörerna av halvledar-IP och fordonschip gjort enorma framsteg med att anpassa sina processer och organisationer för att uppfylla kraven i ISO 26262. Nästa stora utmaning är säkerhet.

Forskare inom säkerhetsområdet har mycket tydligt demonstrerat hur cybersäkerhetsattacker kan ge katastrofala följder i fordonssystem. Charlie Millers och Chris Valaseks berömda ”Jeep-hack” har riktat uppmärksamheten på detta. Ett lyckat ”hack” (angrepp) mot en enda bil kunde utökas att omfatta en hel bilpark och därmed riskera många människors liv. Härtill kommer att bilägarnas integritet, liksom skyddet av IP och andra värden tillhörande biltillverkarna och deras leverantörer, också utsattes för risk.

Men till skillnad från trygghet lever cybersäkerhet hos fordon ännu i sin barndom. Den kommande standarden ”ISO/SAE 21434 Road Vehicles – Cybersecurity Engineering” utlovar att modernisera och harmonisera aktiviteter inom cybersäkerhet över hela leverantörskedjan inom fordonsområdet. Standarden är fortfarande under utveckling, men en utkastsversion finns att köpa. Den första utgåvan var planerad att komma ut i slutet av 2020, men den har försenats p.g.a. COVID-19.

Denna artikel behandlar nyckelkoncept i standarden ISO/SAE 21434, däribland kraven som berör hotanalys och riskbedömning (TARA), koncepten riskvärde och försäkringsnivå (CAL) samt behovet av en strategi för reaktion på händelser som kan omfatta ett flertal intressenter inom elektronikleverantörskedjan. Genom hela artikeln jämförs ISO/SAE 21434 med ISO 26262 för att ge en viktig utgångspunkt för ingenjörer som är insatta i fordonssäkerhet. Slutligen tar artikeln upp behovet av nya verktyg och automatiserade lösningar som stöder utvecklandet av kretsar som följer ISO/SAE 21434.

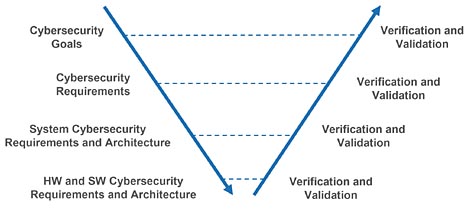

Figur 1. Cybersäkerhetsaktiviteter under produktutvecklingen tilldelas olika abstraktionsnivåer. Det går att följa en V-modellansats, där kraven progressivt förfinas för att täcka in olika hårdvaru- och mjukvarukomponenter. Verifierings- och valideringsaktiviteter garanterar att målen och kraven på cybersäkerhet är kompletta och enhetliga, liksom att hårdvaru- och mjukvarukomponenter korrekt implementerar sina respektive säkerhetskrav och är fria från okända sårbarheter.

Hårdvarusäkerhet

ISO/SAE 21434 täcker in hela livscykeln för elektriska och elektroniska system för vägfordon, från konceptfasen till dekommissioneringen. Till skillnad från ISO 26262 har standarden inte separata sektioner för hårdvara, mjukvara och systemutveckling. Men alla dessa aspekter behandlas. Liksom ISO 26262 täcker standarden in möjligheten att utveckla separata komponenter som kan användas i flera olika system och applikationer. I ISO 26262 kallas sådana för SEooC (Safety Elements out of Context).

Produktutvecklingen kan följa en V-formad modell (se Figur 1) där varje fas, från definieringen av kretsen och dess säkerhetsmål till hårdvaru- och mjukvarukonstruktionen, har en motsvarande validerings- och verifieringsaktivitet med tillhörande arbetsprodukter. Även detta liknar ISO 26262.

Säkerhet har historiskt sett varit fokuserad på mjukvara, men det har blivit uppenbart att attacker i allt högre grad berör svagheter och sårbarheter hos hårdvara och firmware. Den nyligen introducerade databasen MITRE CWE har i version 4.0 en sektion helt inriktad på hårdvara. Hårdvaruutveckling är beroende av en global, fragmenterad leverantörskedja som innehåller leverantörer av tjänster, IP och kretsar samt kiselsmedjor och distributörer.

Trovärdighet och kvalitet hos tredjepartskomponenter är inget som går att förutsätta, utan de måste stödjas av lämpliga processer och bevis. En ”security-by-design”-metodik och en strategi baserad på noggrann verifiering före kiselfasen är nödvändiga för att öka förtroendet och generera objektiva och kontrollerbara mätvärden och rapporter. Specialutvecklade EDA-verktyg och -lösningar, t.ex. sådana från OneSpin Solutions, kan användas för att implementera automatiserade, skalbara arbetsflöden för hårdvarusäkerhet.

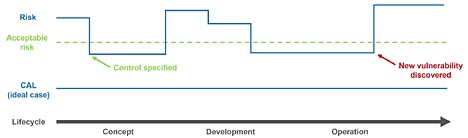

Figur 2. Det riskvärde som tillskrivits ett hotscenario kan komma att förändras under ett elektroniksystems livscykel. Om t.ex. en ny sårbarhet upptäcks kan riskvärdet plötsligt höjas. CAL förblir däremot konstanta, åtminstone i idealfallet där att deras första utvärdering var korrekt.

Hotanalys och riskbedömning

TARA (Threat Analysis and Risk Assessment) är motsvarigheten till HARA-processen (Hazard Analysis and Risk Assessment) i ISO 26262. Det är viktigt att göra en förteckning över ett systems tillgångar och egenskaper avseende cybersäkerhet – däribland förtrolighet, integritet och tillgänglighet.

Vad som kanske är en ännu större utmaning är att hitta hotscenarier som kan äventyra säkerhetsmålen och att genomföra en riskanalys av dessa. ISO/SAE 21434 kräver att man för varje funnet hotscenario bestämmer ett riskvärde. Detta är ett tal mellan 1 (lägsta risk) och 5 (högsta risk). Den risk som kan förknippas med ett hotscenario är beroende av risken för attacken och den inverkan detta hot har. Om attacken kräver ett helt team av experthackare och kostsam utrustning är risken lägre än om den kan utföras av vem som helst och leda till samma skada. I värsta fallet är attacken enkel att utföra och samtidigt leder till allvarliga konsekvenser.

Standarden anger inte någon specifik metod för att analysera systemet och beräkna riskvärden, med den ger viss vägledning och exempel. Som man kan förvänta sig kräver scenarier som kan leda till mycket allvarliga konsekvenser större uppmärksamhet. Potentiellt kan de också kräva specifikation och implementering av kontroller för riskreducering (se Figur 2).

CAL (Cybersecurity Assurance Level) är ett attribut som kan tillskrivas ett system, en komponent eller ett specifikt mål för cybersäkerhet. Det uttrycker vilken säkerhetsnivå som krävs i olika fall. Det finns fyra CAL-nivåer, där CAL1 ställer lägst krav och CAL4 är mest krävande. Beroende på vilket CAL-mål som ställs upp kan vissa säkerhetsaktiviteter hoppas över eller utföras mindre noggrant. En komponent som klassificerats som CAL4 indikerar att den kan vara lämplig för att hantera kritiska funktioner som kräver hög CAL-nivå och skydd av kritiska delar.

CAL har stor betydelse när det gäller att anpassa cybersäkerhetsaktiviteter till målobjektets säkerhetsnivå och förenkla kommunikationen mellan olika intressenter och parter i leverantörskedjan. Ingenjörer som är väl insatta i ISO 26262 kommer att upptäcka en stor likhet mellan CAL och ASIL (Automotive Safety Integrity Level).

Även om CAL och riskvärden är närliggande koncept finns det dock viktiga skillnader. CAL beskrivs i ett annex till standarden som skall ses som en informativ sektion (till skillnad mot en normativ sektion). Detta kan ha kommit att ändras när standarden släpps. Uppenbarligen är CAL ett kontroversiellt ämne inom den kommitté som utvecklar standarden och föremål för en fortgående debatt.

Konceptet riskvärden och hur sådana bestäms är å andra sidan en del av kraven i ISO/SAE 21434. CAL är dessutom – åtminstone i idealfallet – konstanta, medan riskvärden kan förändras under produktens livscykel. Ett riskvärde som befunnits vara för högt kan kräva extra kontroller innan det kan reduceras till en acceptabel nivå.

Det finns mjukvaruverktyg för support och automatisering av TARA för fordons- och andra applikationer, t.ex. Yakindu Security Analyst från itemis. De kan användas för att modellera komplexa system och deras säkerhetsegenskaper, bestämma säkerhetsmål, analysera hot, bestämma risker samt upptäcka beroenden mellan olika komponenter (hårdvara och mjukvara).

Reaktion på händelser

Det är mycket viktigt att övervaka nya sårbarheter som upptäcks i hårdvaru- och mjukvarukomponenter, liksom att ompröva de riskvärden som tilldelats inblandade fordonssystem. Om nödvändigt måste lämpliga skyddsaktioner sättas in. Detta är ett område där ISO/SAE 21434 avsevärt skiljer sig från ISO 26262, som inte har något koncept för reaktion på händelser.

Hårdvarukomponenter för fordonssystem har mycket långa livscykler, där det ofta går många år mellan introduktionen och utfasningen och där komplexa leverantörskedjor är inblandade. Därför är övervakning av cybersäkerhet och reaktion på händelser mycket viktiga faktorer.

Rigorös verifiering före kiselstadiet kan liksom noggranna säkerhetsåtgärder ha en enorm effekt på att minska kostnaderna för dessa aktiviteter. Effektiv analys efter kiselstadiet, med stöd från lämpliga verktyg, har också avgörande betydelse för att möjliggöra spårning av de bakomliggande orsakerna till sårbarheter och ta fram avhjälpande design- och valideringsaktioner. OneSpins verktyg används t.ex. också för analys och avbuggning efter kiselstadiet och för att finna brister i hårdvarumodellen.

Slutsats

Cybersäkerhet i fordonstillämpningar är ett hett område. Under de närmaste åren kommer alla inblandade i elektronikleverantörskedjan vara tvungna att anpassa sina processer och organisationer till ISO/SAE 21434. Att komma igång tidigt kommer att ge avsevärda fördelar över konkurrenterna.

John Hallman, produktchef för Trust and Security på OneSpin Solutions

Filed under: Fordonselektronik