Förhindra dataintrång i ditt system

De som arbetar med att utforma viktig, militära flygelektronik och andra elektroniska system använder sig av intrångsskyddad teknik för att se till att data inte hamnar i fel händer. Målet är att utrustning som hamnar i fel händer ska förvandlas till utbränd, oanvändbar elektronik och allt minne förstörs, raderas eller skrivs över. Artikeln kommer från Exar Corporation, som har utvecklat en lösning som snabbt kan bränna ut alla VLSI-enheter.

Vi låter många av dagens sofistikerade elektroniska system behandla, lagra och kommunicera känslig information, både kritisk och privat. Systemen omfattar allt från banksystem, medicinska system, datorer i fordon tillhörande polisen och andra ordningsmakter till militära system, servrar och datorer m.m. Det är inte på grund av maskinvarans värde på gatan som dagens tjuvar vill åt systemen, eftersom deras fysiska värde kan vara ganska lågt. Målet är istället att göra inbrott och att ta med sig systemen, för att sedan söka igenom dessa efter information eller teknik för att till exempel stjäla någon annans identitet.

Ofta vidtar finansinstitut och läkemedelsindustrin omfattande åtgärder för att införa säkerhetsprocesser, såsom de som avses i USA:s lag om skydd av hälsouppgifter (Health Insurance Portability & Accountability Act, HIPPA). De använder sig även av andra metoder, till exempel programvarukryptering, täta lösenordsbyten etc, vilket ofta är frustrerande för de legitima användarna av uppgifterna och systemen. Under tiden bryter sig tjuvarna helt enkelt in genom ytterdörren på en läkarmottagning eller ett bankkontor. Dessa är ofta dåligt skyddade och inbrottstjuvarna vet att de har tid på sig att ta sig in och snabbt komma undan med stöldgodset. De befinner sig ofta långt borta när polisen kommer till platsen. Tjuvarna lyckas få med sig exakt det som de var ute efter – hårddiskar med information som de kan extrahera i lugn och ro på annan plats. Lösenorden till systemen är lätta att knäcka när man väl har fått tag på diskarna.

Spaningsplan i fel händer

Det är alltså viktigt att se till att den utrustning som stjäls blir obrukbar. För ett antal år sedan kolliderade ett av amerikanska flottans spaningsplan med ett kinesiskt stridsflygplan och tvingades landa i Kina. Personalen greps och flygplanet och utrustningen beslagtogs och inspekterades. Den lämnades sedan tillbaka till USAs militär i lådor. Trots att besättningen försökte förstöra datorerna, hårddiskarna och annan viktig utrustning och tillhörande data så gott de kunde före landning finns det anledning att tro att viss känslig och/eller hemlig militär information hamnade i fel händer.

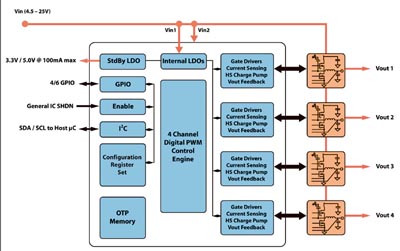

Exar Corporation har utvecklat teknik för fysisk destruktion som bygger på en programmerbar, digital strömregulator. Strömsystemet kan styras via I2C-gränssnittet och har strömförsörjningskapacitet via flera skenor.

Efter denna incident har USA ändrat policyn och försökt att göra det så svårt som möjligt för andra nationer att komma åt känslig information och teknik om något liknande skulle inträffa igen. Det har lett till utvecklingen av så kallad ”intrångsskyddad” teknik. Syftet är att försena eller förhindra obehörig bakåtkompilering eller informationshämtning från elektronisk utrustning, datorer, programvara eller annan kritisk teknik och tillhörande data.

I viktiga militära system kan detta utgöra skillnaden mellan att vinna och förlora strider eller till och med krig. Tekniken kan till exempel användas för att skydda viktig information från terrorister eller skydda den om den skulle komma på avvägar, stjäls eller på annat sätt skulle komma i kontakt med potentiella fiender. Vad gäller kommersiella system för allmänheten, till exempel uttagsautomater, är dessa ofta placerade utomhus eller obevakade i till exempel hotellobbys. Andra kommersiella system används i kontorsbyggnader som saknar vakter och har otillräckligt fysiskt skydd.

Trots de framsteg som har gjorts i och med policys och programvarukryptering för att skicka och ta emot data är dessa verkningslösa vid smash-and-grab-kupper i lokaler med dålig säkerhet.

Skyddsmetoder

Vi tar här upp två metoder för att skapa intrångsskydd:

* Programvara. GrammaTech Inc. i Ithaca, New York, tar fram programvara som gör det möjligt att koda system på ett säkert sätt. Dessa system erbjuder spärrfunktioner eller annan gömd kod för att förhindra att den används om något skulle inträffa som kräver en desaktivering. På grund av sin känsliga karaktär är informationen om intrångsskyddad teknik ofta sekretessbelagd för att inte avslöja för mycket.

Intrångsskyddad teknik kan användas på såväl programvaru- som maskinvaruområdet. Ibland består de bästa metoderna av både program- och maskinvara på systemnivå. GrammaTechs programvaruingenjörer är experter inom manipulering av programvarukällkod och binär kod för att antingen möjliggöra eller förhindra bakåtkompilering. Programvara på systemnivå och metoder för att radera information och förstöra kretsar som kan hamna i fel händer används också.

* Maskinvara. Metoder för intrångsskydd som inbegriper maskinvara sträcker sig från att placera kritisk programvarukod i FPGAs som kan raderas på begäran till att fysiskt förstöra kritiska komponenter. Detta kan inbegripa användning av överspänning och överström på enheterna eller till och med pyroteknik. Målet är att förstöra IC-kretsarna och de inbyggda programmen (koppla bort kraftförsörjningen, radera eller förstöra), skriva över minnet, programvaran etc. innan data och algoritmer kan nås.

I samband med en metod som kan inbegripa fysiskt destruktion används nyutvecklad teknik från Exar Corporation (bild 1). För denna metod lämpar det sig att använda en programmerbar digital strömregulator. Strömsystemet kan kontrolleras via ett I2C-gränssnitt och har strömförsörjningskapacitet via flera skenor.

På systemnivå skulle regulatorn användas som vanligt och leverera 1,8, 2,2 och 3,3 volt till ASICS, de elektriskt programmerade grindmatriserna, minnet, mikroprocessorerna/styrprocessorerna etc. En liten styrprocessor som drivs av LD:n i 7714-regulatorn skulle aktiveras när en något inträffar som signalerar att en intrångssituation har uppstått. Nedan följer några exempel:

En larmsignal skulle till exempel kunna utlösas som signalerar att åtkomst har erhållits i ett fysiskt säkrat område. Det kan röra sig om en signal som gör att låskolvarna sprängs på ett hölje, en kodad RF-signal till en sändtagare som har kommit i fel händer, eller en mängd andra situationer då ett intrångsförsök detekteras. Data kan då skrivas över och snabbt raderas. Dessutom finns det teknik tillgänglig för att få styrprocessorn att starta destruktionsförloppet när en giltig signal tas emot. Om det rör sig om en trådlös enhet kan detta startas genom en kodad RF-signal.

Det finns även tekniker som använder sig av elektroniska stängsel som kan säkra ett område på elektronisk väg – när en enhet förflyttas från det område som omfattas av det elektroniska stängslet inleder styrprocessorn destruktionsförloppet.

Likaså skulle en GPS-signal kunna övervaka var enheten fysiskt befinner sig. Om det upptäcks att enheten befinner sig utanför det GPS-område där den får användas kan ett destruktionsförlopp aktiveras. Om till exempel en säker radio detekterar att den är i Pakistan och inte borde vara där så detekteras ett intrångsförsök.

Hur det skulle kunna fungera

Destruktionsförloppet skulle utgöras av följande om ett faktiskt intrångsförsök detekteras: Strömförsörjningen skulle slå om överströmmens och överspänningens utlösningspunkter till deras högsta nivåer eller till och med stänga av dem – sedan skulle systemet slå om den utgående spänningen till den högsta nivån under en viss tid. Följaktligen skulle styrprocessorn få strömregulatorns alla säkringar att gå och strypa strömförsörjningen.

Detta bränner snabbt ut alla VLSI-enheter och gör att strömförsörjningen inte kan användas. Detta inträffar efter det att data har raderats och skrivits över i enhetens lagringsområden.

Målet är att utrustning som hamnar i fel händer ska förvandlas till utbränd, oanvändbar elektronik och allt minne förstörs, raderas eller skrivs över. Den senaste tidens framsteg på området för digitala strömregulatorer i kombination med en blandning av försiktighetsåtgärder, till exempel programvarukryptering, smart maskinvara och programvarudesign, kan göra det svårt eller omöjligt att ta sig in i kritiska system när dessa tekniker används.

Det finns flera exempel som tydligt visar vad som händer när teknik hamnar i fel händer och sedan används mot oss.

Pete Johnson, strategic marketing director, power management products, Exar Corporation

Källor:

Byrån för intrångsskyddad teknik vid USA:s försvarsdepartement: http://www.at.dod.mil./

GrammaTech: http://www.grammatech.com/corporate/

Exar Digital power – PowerXR-produkter: http://www.exar.com/Common/Content/Family.aspx?ID=7252&Parent=2

Military aerospace & Electronics – John Keller: http://www.militaryaerospace.com/index/display/avi-article-display/7723695308/articles/avionics-intelligence/features-and-analysis/2010/6/critical-military.html

The New Yorker – 8:e november 2010 “Should we be worried about a cyber threat?”: http://www.newyorker.com/reporting/2010/11/01/101101fa_fact_hersh

Filed under: Embedded