Ta med din egen

David Kleidermacher, CTO för Green Hills Software, tittar här på säkerhetsproblemen för medhavda privata telefoner och datorer. Problemen kan lösas med hjälp av virtualisering.

Allt oftare använder arbetstagare smarta telefoner och ”tablet”-datorer för mer än arbetstelefonsamtal. Videokonferenser, e-post, redigera dokument, lagring och presentationer är några vanliga tillämpningar. Denna förändring mot portabla enheter är ett direkt resultat av trenden mot rörlighet i affärslivet med distribuerad arbetskraft och portabla arbetsplatser.

Förbud

Säkerhetsmedvetna multinationella företag föredrar att använda godkända enheter och förbjuder ofta direkt användning av företagstelefoner för privat användning och privata telefoner för affärsändamål. Dessutom använder IT-avdelningar ofta företagshanteringsverktyg för att kontrollera mobila enheter.

Tyvärr gillar i allmänhet inte användarna dessa regler. Det för med sig att anställda måste ha med sig två smarta telefoner, en för företaget och en för privat bruk. Och om de får använda företagets telefon för privat bruk beklagar de sig över bristen på privatliv och val av telefon.

Lösningen på detta problem är att låta den anställde ta med sig sin egen telefon till arbetet och själv kunna välja sin favorittelefon och använda den utan integritetsproblem för privata samtal och samtidigt kunna använda den i arbetet med regler fastställda av IT-avdelningen. Oberoendet av den privata miljön och företagsmiljön har fått några att kalla dessa enheter för ”dubbla personligheter”. Ett uppenbart krav på dessa enheter är att kostnad och funktioner (uppkoppling, grafik, batteritid) inte är påtagligt sämre än för en traditionell konsumentplattform.

Följande fyra metoder för dubbla personligheter finns kommersiellt i någon form:

* Dual boot

* Webtop

* Typ-2 hypervisor

* Typ-1 hypervisor

Dual boot

Dual boot-konceptet har försökts på några bärbara datorer under de senaste åren. Ett exempel är Splashtop (www.splashtop.com). I ett dual boot-scenario kan ett sekundärt operativsystem, vanligen ett nerbantat Linux, köras i stället för det primära operativsystemet. Det nerbantade systemet är normalt bara till för webanvändning och dess primära roll är att göra det möjligt för användaren att snabbt kunna använda Internet från kallstart. Det sekundära operativsystemet ligger på ett separat lagringsmedium och körs aldrig samtidigt med den primära plattformens operativsystem. I vissa fall körs den enkla miljön på en sekundär CPU (t ex en ARM SOC oberoende av datorns huvudprocessor).

Det sekundära operativsystemet har god isolation ur ett säkerhetsperspektiv, vilket både företaget och konsumenten uppskattar. Olägenheten med att boota om och oförmågan att sömlöst kunna byta mellan de olika miljöerna har kraftigt begränsat användningen. Eftersom konsumentprofilen inte kunnat göra mer än enkel webläsning uppfyller den inte kravet på att vara en komplett funktionell ersättning för konsumentens önskade miljö.

Webtop

Webtop-konceptet tillhandahåller också en begränsad webmiljö oberoende av den primära miljön. I stället för dual boot körs webtop som en tillämpning på det primära operativsystemet.

Ett exempel är Motorolas smarta telefon Atrix 4G. Atrix primära konsumentmiljö är en komplett Android. Företagsmiljön (webtop) är en bordsdatorvariant av webläsaren Firefox som körs när Atrix ansluts till en dockningsstation med tangentbord, mus och skärm.

Eftersom företagsmiljön bara är en enkel tillämpning lider den av dålig isolation mot konsumentmiljön. Praktiskt taget varje enhet som någonsin byggts har blivit rootad. Rootning är en process där hackare drar nytta av någon plattformssvaghet, som en brist i kärnan, för att få obegränsade superuser-privilegier och sedan ändra dessa privilegier för att ”kundanpassa” enheten. Med andra ord kan ett Android root-filsystem och till och med kärnan själv ändras eller helt ersättas.

Från ett säkerhetsperspektiv måste IT-säkerhetsadministratörer utgå från att konsumentmiljön har komprometterats. För att skydda företaget måste konsumentmiljön och dess potentiellt elakartade program vara kraftigt isolerade från företagsmiljön. Likaledes önskar användaren att företagsmiljön inte kan se eller komma åt något i konsumentmiljön. Webtop-metoden uppfyller inte dessa krav.

Dessutom ger webtoplösningen en begränsad företagsmiljö – en webläsare och inte mycket mer – återigen inte samma funktionalitet som en fullfjädrad plattform. Atrix tillåter företagsmiljön att koppla upp sig mot ett fjärrskrivbord, men en frånkopplad användare (t ex på flygplan) kan inte arbeta vilket omintetgör syftet med företagsmobiliteten.

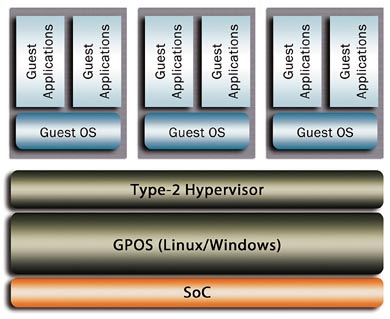

Typ-2 hypervisor

Typ-2 hypervisor liknar webtop på så sätt att den sekundära användarmiljön körs som en tillämpning på det primära operativsystemet. I stället för att bara köra en webläsare är den sekundära miljön ett fullfjädrat gästoperativsystem som körs i en virtuell maskin skapad av hypervisortillämpningen (se fig 1). Hypervisorn använder det primära operativsystemet för att hantera I/O. Virtualiseringsmetoden uppfyller kraven på att tillhandahålla kompletta funktioner för båda miljöerna.

Fig 1. Typ-2 hypervisor; tillämpning på toppen av ett generellt operativsystem.

Emellertid klarar inte Typ-2-modellen att åstadkomma kraftfull isolation. Rootning av det primära operativsystemet gör det möjligt att ta kommando, stjäla information och till och med förstöra den sekundära miljön. Dessutom har ett flertal sårbarheter upptäckts vilka möjliggör informationsflöde mellan de två miljöerna.

Typ-1 hypervisor

Typ-1 hypervisorer ger också fullständig funktionalitet i de båda miljöerna. Eftersom hypervisorn körs direkt på hårdvaran kan inte den personliga miljöns isolation försvagas av svagheter i det personliga operativsystemet. Därför är Typ-1 hypervisor den bästa metoden både funktionellt och säkerhetsmässigt. Emellertid finns fortfarande sårbarhetshot mot hypervisorn och inte alla Typ-1 hypervisorer är byggda för att uppfylla höga säkerhetskrav.

Fig 2. Mikrokärnebaserad Typ-1 hypervisor ger fullt funktionella, helt isolerade dubbla profiler.

En speciell variant, mikrokärnebaserad Typ-1 hypervisor, är speciellt byggd för att uppfylla de mest krävande säkerhetskraven i värdefulla företag. T ex ger Green Hills Softwares INTEGRITY Multivisor kraftfull isolation mellan miljöer via mikrokärnan INTEGRITY – den enda teknologi som är certifierad till EAL 6+, den högsta säkerhetsnivå enligt Common Criteria som någonsin uppnåtts för program. INTEGRITY Multivisor anses tillräcklig för hantering av klassificerad information och annan värdefull information vars hemlighet, integritet eller publicering måste skyddas även i närvaro av sofistikerade hot där risken för intrång är stor. Förutom att tillhandahålla isolerade virtuella maskiner har mikrokärnan ett öppet standard-POSIX API för idrifttagning av mindre, men samtidigt säkerhetskritiska processer, som t ex enhetsautentisering, som inte kan förtros en generell gäst. Multivisorarkitekturen framgår av fig. 2.

Trustzone ger stöd

Den slutliga frågan som kvarstår är om virtualiserade profiler praktiskt kan användas. Historiskt har mobila enheter använt paravirtualisering – kundanpassade gästoperativsystem – för att hantera bristen på virtualiseringsassistans i mobila processorer som funnits i bordsdatorer och servrar i många år. Paravirtualisering har visat sig vara oöverkomligt dyrt och långsamt för marknaden. De goda nyheterna är att många av nuvarande generation smarta telefoner och tablettdatorer stödjer ARM:s teknologi TrustZone som tillhandahåller en form av snabb virtualisering. Dessutom kommer ARM:s Virtualization Extensions , en komplett hypervisormod för mobila ARM-tillämpningar, att lanseras i processorer under 2012 vilket ytterligare kommer att förbättra plattformen för hypervisorer. Med andra ord är framtiden för “Ta med din egen” ljus.

David Kleidermacher, CTO, Green Hills Software

Filed under: Embedded